Haotian|Web3DA

Haotian|Web3DA

現在、コンテンツはありません

- 報酬

- いいね

- コメント

- リポスト

- 共有

イーサリアム10周年、何の天才少年 @VitalikButerin がCrypto宇宙帝国を築いたことを称賛することは言わないで、いくつかの期待について話しましょう。

1)イーサリアム最大の敵は外部競争相手の高TPSではなく、自らが作り出した「技術的内巻きの罠」である。さまざまな積み重ねられた複雑だが実用性が期待に及ばない技術の物語が、イーサリアムの戦略的重心を消耗させている。今こそ、layer2の諸侯割拠の分散状況を調整し、統一された高効率のlayer1高性能大戦略に回帰すべきである。

2)UltraSound Moneyの「大通縮」ビジョンは必ず実現します。EIP-1559の燃焼通縮メカニズムとPOSステーキング収益のインフレ経済モデルは見事です。燃焼メカニズム+POSステーキング収益+Layer2 Feeの相互作用が効果的に機能すれば、イーサリアムは必ず「大通縮時代」に突入します。ビットコインの限られた価値捕獲能力に対して、イーサリアムの多層的な収益モデルの重ね合わせによる「長期的期待」は圧倒的な優位性を持つでしょう;

3)イーサリアムのバージョンのマイクロストラテジーは、間違いなく史上最大の好材料であり、ウォール街が駆動するこのポジティブ・フライホイールをうまく活用すれば、「共有セキュリティ」のような技術的なストーリーの包装よりもはるかに効果的です。したがって、イーサリアム

原文表示1)イーサリアム最大の敵は外部競争相手の高TPSではなく、自らが作り出した「技術的内巻きの罠」である。さまざまな積み重ねられた複雑だが実用性が期待に及ばない技術の物語が、イーサリアムの戦略的重心を消耗させている。今こそ、layer2の諸侯割拠の分散状況を調整し、統一された高効率のlayer1高性能大戦略に回帰すべきである。

2)UltraSound Moneyの「大通縮」ビジョンは必ず実現します。EIP-1559の燃焼通縮メカニズムとPOSステーキング収益のインフレ経済モデルは見事です。燃焼メカニズム+POSステーキング収益+Layer2 Feeの相互作用が効果的に機能すれば、イーサリアムは必ず「大通縮時代」に突入します。ビットコインの限られた価値捕獲能力に対して、イーサリアムの多層的な収益モデルの重ね合わせによる「長期的期待」は圧倒的な優位性を持つでしょう;

3)イーサリアムのバージョンのマイクロストラテジーは、間違いなく史上最大の好材料であり、ウォール街が駆動するこのポジティブ・フライホイールをうまく活用すれば、「共有セキュリティ」のような技術的なストーリーの包装よりもはるかに効果的です。したがって、イーサリアム

- 報酬

- いいね

- コメント

- リポスト

- 共有

@plumenetwork が RWA トラックのデータを共有したのを見ました。7 月間で、Plume のオンチェーン RWA ホルダー数が 55% 増加し、16 万を突破しました。同時に、TVL も 3.2 億ドルを突破しました。さらに、$PLUME は Pre-IPO の株式トークン化も実現しました。さて、問題です。このデータの上昇の背後には何が意味されているのでしょうか?

答えは実際に非常に簡単です。RWAトラックは「概念検証期」から「商業化実現」スーパーサイクルに移行したことを示していますか?

1)16万RWAホルダーは、RWA資産がもはや少数の機関プレイヤーの専属ゲームではなく、一般ユーザーの真のニーズに届いたことを意味します。Pre-IPO株式トークン化はその最良の例です——元々PE、VCなどの機関しか参加できなかった「上場前株式投資」に、今では一般の個人投資家もトークン化の方法で低いハードルで参加でき、伝統的な金融の参入障壁を直接打破しました。

2)55%の月間上昇は、RWA分野が「芽生え期」から「爆発期」に入っていることを示しています。従来の金融資産が暗号資産のようにスムーズに取引できるようになると、この市場の本当の想像の余地が開かれるでしょう。PlumeはRWAFiの提唱者として、単に先行利益を得るだけではなく、全体の分野の爆発的な構造的機会を享受することになりま

原文表示答えは実際に非常に簡単です。RWAトラックは「概念検証期」から「商業化実現」スーパーサイクルに移行したことを示していますか?

1)16万RWAホルダーは、RWA資産がもはや少数の機関プレイヤーの専属ゲームではなく、一般ユーザーの真のニーズに届いたことを意味します。Pre-IPO株式トークン化はその最良の例です——元々PE、VCなどの機関しか参加できなかった「上場前株式投資」に、今では一般の個人投資家もトークン化の方法で低いハードルで参加でき、伝統的な金融の参入障壁を直接打破しました。

2)55%の月間上昇は、RWA分野が「芽生え期」から「爆発期」に入っていることを示しています。従来の金融資産が暗号資産のようにスムーズに取引できるようになると、この市場の本当の想像の余地が開かれるでしょう。PlumeはRWAFiの提唱者として、単に先行利益を得るだけではなく、全体の分野の爆発的な構造的機会を享受することになりま

- 報酬

- いいね

- 1

- リポスト

- 共有

IiDcIcion :

:

そうなのに、上昇しないのはなぜですか。プロのチームはとても良いです。フィッシング最近の一次投資市場で人気のあるプロジェクトを観察したところ、共通点が見つかりました:すべてが「ハイブリッドイノベーション」に傾いており、web3の技術インフラを使ってweb2のビジネスモデルに基づいた成熟したビジネスロジックを支えています。

例えば、@go_lightyear は伝統的な株式ETF投資の論理をWeb3に移し、@HilbertCapital はデジタル資産の量的戦略を専門とし、@bitcoin2100m は暗号資産の専門的なポートフォリオを構築し、@ElysiumLab_io はビットコインの日常的な支払いウォレットを作成しています。

これらのプロジェクトは、大部分が融合イノベーションの範疇に属し、本質的にはいくつかのweb3プロジェクトの「逆上場」およびいくつかの米国株が暗号資産に関与する背後の運営ロジックと一致しています。

なぜこのようなトレンドが現れるのでしょうか?正直なところ、背後には3つの核心的な理由があります:

1)純粋なネイティブチェーン上の革新プロジェクトは天井に直面している。ユーザー規模が層を突破することが難しいだけでなく、ビジネスモデルもTokenomicsのインセンティブに高度に依存しており、重要なのは物語とビジネス設計が「自己満足」の困難に陥っていることであり、流動性が相対的に乏しい低迷市場では明らかに非常に受動的になる。

2)規制環境の「暗号

原文表示例えば、@go_lightyear は伝統的な株式ETF投資の論理をWeb3に移し、@HilbertCapital はデジタル資産の量的戦略を専門とし、@bitcoin2100m は暗号資産の専門的なポートフォリオを構築し、@ElysiumLab_io はビットコインの日常的な支払いウォレットを作成しています。

これらのプロジェクトは、大部分が融合イノベーションの範疇に属し、本質的にはいくつかのweb3プロジェクトの「逆上場」およびいくつかの米国株が暗号資産に関与する背後の運営ロジックと一致しています。

なぜこのようなトレンドが現れるのでしょうか?正直なところ、背後には3つの核心的な理由があります:

1)純粋なネイティブチェーン上の革新プロジェクトは天井に直面している。ユーザー規模が層を突破することが難しいだけでなく、ビジネスモデルもTokenomicsのインセンティブに高度に依存しており、重要なのは物語とビジネス設計が「自己満足」の困難に陥っていることであり、流動性が相対的に乏しい低迷市場では明らかに非常に受動的になる。

2)規制環境の「暗号

- 報酬

- いいね

- コメント

- リポスト

- 共有

今回のイーサリアム版「マイクロストラテジーサマー」の熱潮に関して、$ETHは本当にBTCのマイクロストラテジーの「ポジティブフライホイール」を再現できるのか?いくつかの個人的な見解を述べる。

1)ETHマイクロストラテジーは確かにBTCマイクロストラテジーの成功例を模倣したものであり、短期的には多くのアメリカ株の企業がFomoを試み、正のフィードバックループを形成するでしょう。アメリカ株の操縦主体がどうであれ、真金白銀の伝統的な機関資金と株主の買い支えの力が、$ETHを準備資産として使うという事実が、イーサリアムを長期的な低迷状態から脱却させることを確実にしています。

言い換えれば、Fomoが引き起こす上昇は仮想通貨市場の牛市における不変の鉄則であり、今回のFomoの主体はもはや仮想通貨の純粋な個人投資家ではなく、ウォール街の真金白銀である。少なくとも、ETHが純粋に仮想通貨市場のストーリーの積み重ねに依存する困難から脱却し、外部からの新たな資金を引き寄せ始めたことが証明された。

2)BTCは「デジタルゴールド」としての備蓄資産の位置付けにより、価値が比較的安定しており、予測が明確です。一方、ETHは本質的に「生産的資産」であり、その価値はイーサリアムネットワークの使用率、Gas費収入、エコシステムの発展などの複数の要因に結びついています。これは、ETHが備蓄資産としてのボラティリ

原文表示1)ETHマイクロストラテジーは確かにBTCマイクロストラテジーの成功例を模倣したものであり、短期的には多くのアメリカ株の企業がFomoを試み、正のフィードバックループを形成するでしょう。アメリカ株の操縦主体がどうであれ、真金白銀の伝統的な機関資金と株主の買い支えの力が、$ETHを準備資産として使うという事実が、イーサリアムを長期的な低迷状態から脱却させることを確実にしています。

言い換えれば、Fomoが引き起こす上昇は仮想通貨市場の牛市における不変の鉄則であり、今回のFomoの主体はもはや仮想通貨の純粋な個人投資家ではなく、ウォール街の真金白銀である。少なくとも、ETHが純粋に仮想通貨市場のストーリーの積み重ねに依存する困難から脱却し、外部からの新たな資金を引き寄せ始めたことが証明された。

2)BTCは「デジタルゴールド」としての備蓄資産の位置付けにより、価値が比較的安定しており、予測が明確です。一方、ETHは本質的に「生産的資産」であり、その価値はイーサリアムネットワークの使用率、Gas費収入、エコシステムの発展などの複数の要因に結びついています。これは、ETHが備蓄資産としてのボラティリ

- 報酬

- いいね

- コメント

- リポスト

- 共有

なぜ $ETH の新高がアルト市場にとって非常に重要なのか?

1)技術的な物語の先導的なプロジェクトとして、アルト市場の技術的な物語の市場信頼の回復は、市場がETHの技術ロードマップ、製品協定の適用実現のビジョンに対する再信頼に基づかなければならず、長期にわたって価格の低迷に苦しむイーサリアムは、新たな高値の感情によってその技術的物語のリーダーシップ信頼を再燃させる必要がある;

2)ETHが生み出すのは単一の技術ストーリーのプロジェクトだけではなく、その大規模なエコシステムプロジェクト間の技術的な論理的関連、TVLの流動性の組み合わせ可能性、相互の価格設定と評価システムなどは全てイーサリアムの市場の基本面によって決定され、直接的に影響を与えています。ETHの台頭は一つの引き金が全体に波及する効果を持っています;

3)ETHエコシステムは、DeFiが再び復活できるかどうか、NFTが文学と芸術の別の波を引き起こすことができるかどうか、layer2が本当に大量採用の価値を持っているかどうか、RWAの新しい物語がメインの波をリードできるかどうかなど、予想外の古い物語をあまりにも多く沈殿させています。 市場の低迷では、感情によって過度に抑制されたこれらの物語は、ETHの評価ロジックが新高値を更新して修復されると、壊滅的な回転のラウンドを開始する可能性があります。

原文表示1)技術的な物語の先導的なプロジェクトとして、アルト市場の技術的な物語の市場信頼の回復は、市場がETHの技術ロードマップ、製品協定の適用実現のビジョンに対する再信頼に基づかなければならず、長期にわたって価格の低迷に苦しむイーサリアムは、新たな高値の感情によってその技術的物語のリーダーシップ信頼を再燃させる必要がある;

2)ETHが生み出すのは単一の技術ストーリーのプロジェクトだけではなく、その大規模なエコシステムプロジェクト間の技術的な論理的関連、TVLの流動性の組み合わせ可能性、相互の価格設定と評価システムなどは全てイーサリアムの市場の基本面によって決定され、直接的に影響を与えています。ETHの台頭は一つの引き金が全体に波及する効果を持っています;

3)ETHエコシステムは、DeFiが再び復活できるかどうか、NFTが文学と芸術の別の波を引き起こすことができるかどうか、layer2が本当に大量採用の価値を持っているかどうか、RWAの新しい物語がメインの波をリードできるかどうかなど、予想外の古い物語をあまりにも多く沈殿させています。 市場の低迷では、感情によって過度に抑制されたこれらの物語は、ETHの評価ロジックが新高値を更新して修復されると、壊滅的な回転のラウンドを開始する可能性があります。

- 報酬

- いいね

- コメント

- リポスト

- 共有

肉眼可見要TGEのプロジェクトがますます増えているが、アルト市場の基本盤はあまり改善されていないようだ:

1)イーサリアムの反発は低位で効果的に新しいアルトシーズンを開始できていない。どれだけ上がるかは不明だが、感情は整っている必要があり、少なくとも大きなイーサの主導する技術的な物語への信仰が戻るのを待つ必要がある;

2)現在、流動性の枯渇、技術的な物語の不足、エアドロップの評判効果など、さまざまなネガティブなバフを背負ってTGEを開始するのは、プロジェクト側のやむを得ない選択ではありますが、別の視点から見ると、現在の市場の谷間でコインを発行し、その後の運営で成長させる勇気のあるプロジェクトは、依然として流動性が豊富な時にコインを発行するのを待っているプロジェクトよりもはるかに信頼できるのではないでしょうか;

3)ビットコインの独り舞台とアルトの寂しさはすでに極化しているが、ビットコインの波及効果だけでアルト市場を救うことは期待できない。アルトは、ストーリーがすべての虚無から内生的な価値を自己証明し、過去の無交付、無PMFの純粋な投機モデルから脱却する必要がある。

原文表示1)イーサリアムの反発は低位で効果的に新しいアルトシーズンを開始できていない。どれだけ上がるかは不明だが、感情は整っている必要があり、少なくとも大きなイーサの主導する技術的な物語への信仰が戻るのを待つ必要がある;

2)現在、流動性の枯渇、技術的な物語の不足、エアドロップの評判効果など、さまざまなネガティブなバフを背負ってTGEを開始するのは、プロジェクト側のやむを得ない選択ではありますが、別の視点から見ると、現在の市場の谷間でコインを発行し、その後の運営で成長させる勇気のあるプロジェクトは、依然として流動性が豊富な時にコインを発行するのを待っているプロジェクトよりもはるかに信頼できるのではないでしょうか;

3)ビットコインの独り舞台とアルトの寂しさはすでに極化しているが、ビットコインの波及効果だけでアルト市場を救うことは期待できない。アルトは、ストーリーがすべての虚無から内生的な価値を自己証明し、過去の無交付、無PMFの純粋な投機モデルから脱却する必要がある。

- 報酬

- いいね

- コメント

- リポスト

- 共有

イーサリアムの今後2年間の技術ロードマップに基づき、いくつかの「技術的ブレークスルー」が価格を支える方向性を示す可能性があります(E衛兵特供):

1) zkEVMレイヤー1統合

実施タイムライン:2025年Q4-2026年Q2にメインネットの展開を完了する;

技术目标:

-99%のブロックが10秒以内に検証完了;

-ゼロ知識証明の検証コストが80%削減されました;

实现意义:

-USDC、USDTなどのステーブルコインがイーサリアムのメインチェーンでの市場占有率をさらに拡大し、日々のガス消費量が相応に増加し、直接的にETHのデフレーションを促進する;

-zkEVMゼロ知識証明技術は、従来の金融機関にコンプライアンスプライバシー保護を提供し、機関の大規模DeFiアプリケーションシーンが活性化されることが期待されている;

2)RISC-V新アーキテクチャの実行

実施タイムライン:2025年下半期から研究開発を開始し、2026年から2030年にかけて段階的に緩やかに進める;

技术目标:

- スマートコントラクトの実行効率が3-5倍向上;

- ガスコストが50-70%削減される;

- オープンソース命令セットアーキテクチャが現在のEVMに代わり、最新のハードウェアアクセラレーション技術とより良く互換性があります;

实现意义:

- 実行性能の量級の向上は、新しいアプリケーションシーンを生み

原文表示1) zkEVMレイヤー1統合

実施タイムライン:2025年Q4-2026年Q2にメインネットの展開を完了する;

技术目标:

-99%のブロックが10秒以内に検証完了;

-ゼロ知識証明の検証コストが80%削減されました;

实现意义:

-USDC、USDTなどのステーブルコインがイーサリアムのメインチェーンでの市場占有率をさらに拡大し、日々のガス消費量が相応に増加し、直接的にETHのデフレーションを促進する;

-zkEVMゼロ知識証明技術は、従来の金融機関にコンプライアンスプライバシー保護を提供し、機関の大規模DeFiアプリケーションシーンが活性化されることが期待されている;

2)RISC-V新アーキテクチャの実行

実施タイムライン:2025年下半期から研究開発を開始し、2026年から2030年にかけて段階的に緩やかに進める;

技术目标:

- スマートコントラクトの実行効率が3-5倍向上;

- ガスコストが50-70%削減される;

- オープンソース命令セットアーキテクチャが現在のEVMに代わり、最新のハードウェアアクセラレーション技術とより良く互換性があります;

实现意义:

- 実行性能の量級の向上は、新しいアプリケーションシーンを生み

- 報酬

- いいね

- コメント

- リポスト

- 共有

最近AI業界を観察していると、ますます「下層」の変化が見られます:従来のコンピューティングパワーの集中や「大」モデルの主流コンセンサスから、ローカルの小さなモデルとエッジコンピューティングに傾く分岐が進化しています。

この点については、Apple Intelligenceが5億台のデバイスをカバーし、MicrosoftがWindows 11専用の3.3億パラメータの小モデルMuを発表し、Google DeepMindのロボットの「オフライン」操作などが見受けられます。

何が違うのでしょうか?クラウドAIはパラメータの規模とトレーニングデータを競い合い、資金力がコア競争力です。一方、ローカルAIはエンジニアリングの最適化とシーン適応を競い、プライバシー、信頼性、実用性の保護においてさらに一歩進んでいます。(主に汎用モデルの幻覚問題は、特定のシーンへの浸透に深刻な影響を与えるでしょう)

これは実際にweb3 AIにとってより大きな機会をもたらす。かつて皆が「汎用化」(コンピューティング、データ、アルゴリズム)能力を競っていた時、自然と伝統的な巨大企業に独占されていた。非中央集権の概念を持ち込んで、GoogleやAWS、OpenAIなどと競争しようとするのはまさに夢物語だ。結局、リソースの優位性も技術の優位性もなく、ユーザー基盤もないのだから。

しかし、ローカライズされたモデル+エッジコ

この点については、Apple Intelligenceが5億台のデバイスをカバーし、MicrosoftがWindows 11専用の3.3億パラメータの小モデルMuを発表し、Google DeepMindのロボットの「オフライン」操作などが見受けられます。

何が違うのでしょうか?クラウドAIはパラメータの規模とトレーニングデータを競い合い、資金力がコア競争力です。一方、ローカルAIはエンジニアリングの最適化とシーン適応を競い、プライバシー、信頼性、実用性の保護においてさらに一歩進んでいます。(主に汎用モデルの幻覚問題は、特定のシーンへの浸透に深刻な影響を与えるでしょう)

これは実際にweb3 AIにとってより大きな機会をもたらす。かつて皆が「汎用化」(コンピューティング、データ、アルゴリズム)能力を競っていた時、自然と伝統的な巨大企業に独占されていた。非中央集権の概念を持ち込んで、GoogleやAWS、OpenAIなどと競争しようとするのはまさに夢物語だ。結局、リソースの優位性も技術の優位性もなく、ユーザー基盤もないのだから。

しかし、ローカライズされたモデル+エッジコ

AWS1.92%

- 報酬

- いいね

- コメント

- リポスト

- 共有

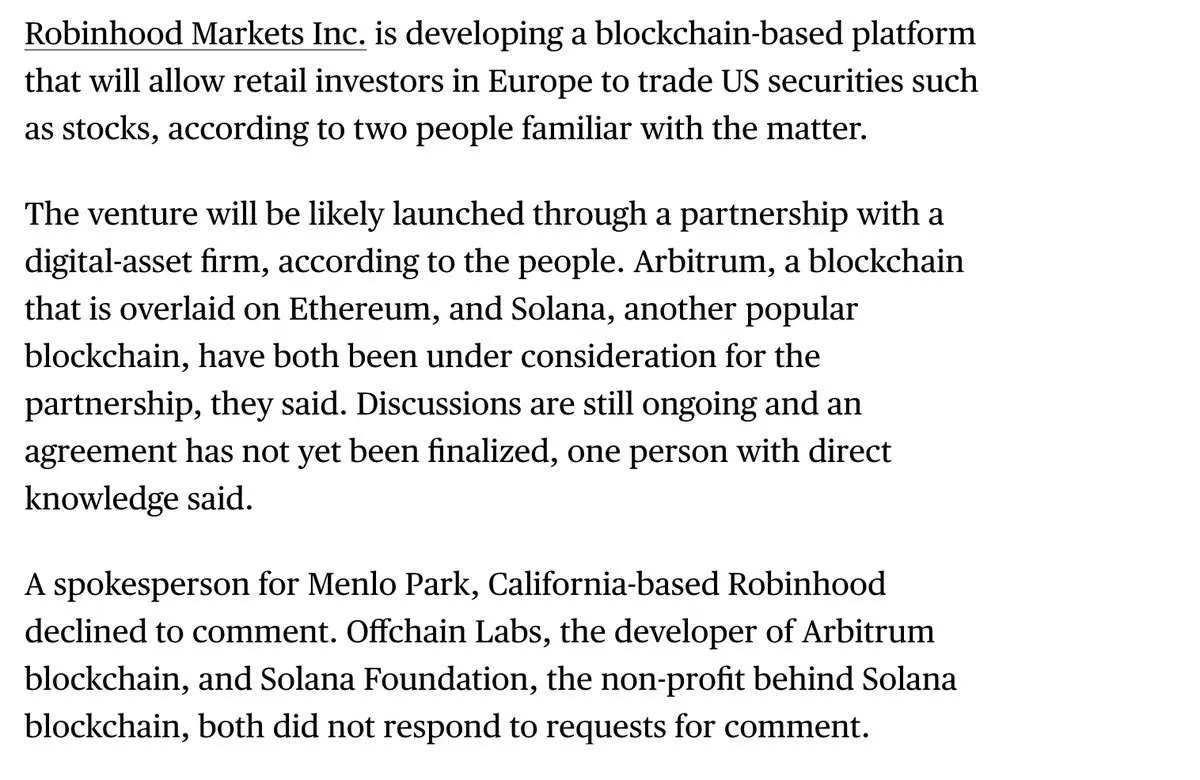

1)技術的な観点から見ると、RobinhoodがArbitrumのNitroを選択したことと、当初CoinbaseがOptimismのOP Stack技術スタックを選んだことには何の違いもありません。しかし、Baseのパフォーマンスは、技術スタックの成功が母チェーンの成功を意味しないという法則を証明しました。

Baseの台頭は、Coinbaseのブランド効果+コンプライアンスリソース+ユーザー誘導の結果であり、ある意味でRobinhoodがArbitrumに居を構えることに一定の指導的意義を持つ。

これは、短期的には $ARB の価格が過小評価されていることを証明できないことを意味します((と $OP のパフォーマンスを比較した場合)。しかし、長期的には、Robinhoodが今回狙っている「米国株のブロックチェーン化」のシナリオが実現すれば、元々のlayer2がイーサリアムlayer1の拡張ソリューションとして「技術はあるが実現がない」という厄介な状況を変える可能性があります。そして、イーサリアムエコシステムのL1+L2に前例のないマスアダプションの壮大な道を切り開くことになるでしょう。

2)Coinbaseは、以前のDeFi、GameFi、MEMEなどの取引指向のシナリオを主に踏襲した一般的なlayer2ソリューションを提供していますが、Robinhoodは今回あまり異なり、伝統

原文表示Baseの台頭は、Coinbaseのブランド効果+コンプライアンスリソース+ユーザー誘導の結果であり、ある意味でRobinhoodがArbitrumに居を構えることに一定の指導的意義を持つ。

これは、短期的には $ARB の価格が過小評価されていることを証明できないことを意味します((と $OP のパフォーマンスを比較した場合)。しかし、長期的には、Robinhoodが今回狙っている「米国株のブロックチェーン化」のシナリオが実現すれば、元々のlayer2がイーサリアムlayer1の拡張ソリューションとして「技術はあるが実現がない」という厄介な状況を変える可能性があります。そして、イーサリアムエコシステムのL1+L2に前例のないマスアダプションの壮大な道を切り開くことになるでしょう。

2)Coinbaseは、以前のDeFi、GameFi、MEMEなどの取引指向のシナリオを主に踏襲した一般的なlayer2ソリューションを提供していますが、Robinhoodは今回あまり異なり、伝統

- 報酬

- いいね

- コメント

- リポスト

- 共有

一人、一騎、一杯のコーヒー、これが麗江全体の意味だ!——地理的アービトラージを学び、自然と美しい景色で市場の変動をヘッジすることこそ、デジタルノマドが持つべき癒しのスローライフだ。🚴☕️🏔️#デジタルノマド あなたの癒しの方法は何ですか?

原文表示- 報酬

- いいね

- コメント

- リポスト

- 共有

麗江大理を訪れた際、一線のBuilderたちと話していると、誰もが同じ感覚を持っていることに気づきました:現在のCryptoプライマリー市場は、「出口が見つからない」多重危機に陥っているようです。

1)物語は完全に無意味になり、カジノ文化が全面的に支配する?

実際、本当に恐ろしいのは技術の物語が提供できないことではなく、皆が物語のパッケージを放棄し、MEME化されたカジノ文化を全面的に受け入れることです。

技術のストーリーの提供が遅れているのは、少なくとも長期的な視点に基づくものであり、初期のVCラウンドでの革新コストをカバーし、プロジェクトチームが初期に構築、テスト、メインネットの立ち上げなどのロードマップを実行するプロセスも含まれています。その間の透明性のある展示は、一般ユーザーがプロジェクトの実力を理解し、価値判断を形成するのに役立ちます。

しかし今はどうですか?すべてが純粋なコミュニティ運営と背後の資金ゲームのゲームに変わり、取引の機会は日ごと、さらには分単位で誇張されています。市場が技術の物語に基づいて長期的な構築を行わなくなると、純粋なMEME取引のリスクは何倍にも膨れ上がり、絶大多数の人々にとって、この市場はより危険になるでしょう。

2)開発者の流出が加速し、技術革新が停滞している?

データは嘘をつかない。関連データによれば、Github上で活躍するCrypto開発者

原文表示1)物語は完全に無意味になり、カジノ文化が全面的に支配する?

実際、本当に恐ろしいのは技術の物語が提供できないことではなく、皆が物語のパッケージを放棄し、MEME化されたカジノ文化を全面的に受け入れることです。

技術のストーリーの提供が遅れているのは、少なくとも長期的な視点に基づくものであり、初期のVCラウンドでの革新コストをカバーし、プロジェクトチームが初期に構築、テスト、メインネットの立ち上げなどのロードマップを実行するプロセスも含まれています。その間の透明性のある展示は、一般ユーザーがプロジェクトの実力を理解し、価値判断を形成するのに役立ちます。

しかし今はどうですか?すべてが純粋なコミュニティ運営と背後の資金ゲームのゲームに変わり、取引の機会は日ごと、さらには分単位で誇張されています。市場が技術の物語に基づいて長期的な構築を行わなくなると、純粋なMEME取引のリスクは何倍にも膨れ上がり、絶大多数の人々にとって、この市場はより危険になるでしょう。

2)開発者の流出が加速し、技術革新が停滞している?

データは嘘をつかない。関連データによれば、Github上で活躍するCrypto開発者

- 報酬

- いいね

- コメント

- リポスト

- 共有

皆さんはイーサリアムのRollup-Centric戦略が失敗したようだと言っていますか?そして、このL1-L2-L3の罠ゲームを深く嫌っていますが、面白いことに、過去1年間のAI分野の発展もL1—L2—L3の迅速な進化を辿りました。比較してみると、問題は一体どこにあるのでしょうか?

1)AIの階層論理は、各層が上の層では解決できない核心的な問題を解決しているということです。

例えば、L1のLLMsは言語理解と生成の基礎能力を解決しましたが、論理推論と数学計算は確かに弱点です;そこでL2に進み、推論モデルがこの短所を克服するために特化し、DeepSeek R1は複雑な数学問題やコードデバッグを行い、LLMsの認知の盲点を直接補完しました;これらの準備が整った後、L3のAIエージェントは自然に前の二層の能力を統合し、AIが受動的な回答から能動的な実行へと変わり、タスクの計画、ツールの呼び出し、複雑なワークフローの処理ができるようになります。

見てください、このような階層は「能力の進化」です:L1が基礎を築き、L2が短所を補い、L3が統合を行います。各レイヤーは前のレイヤーの上に質的な飛躍を生み出し、ユーザーはAIがより賢く、より役立つようになったことを明確に感じることができます。

2)Cryptoの階層ロジックは、各層が前の層の問題にパッチを当てているが、不幸にも全く新しいより大きな問

原文表示1)AIの階層論理は、各層が上の層では解決できない核心的な問題を解決しているということです。

例えば、L1のLLMsは言語理解と生成の基礎能力を解決しましたが、論理推論と数学計算は確かに弱点です;そこでL2に進み、推論モデルがこの短所を克服するために特化し、DeepSeek R1は複雑な数学問題やコードデバッグを行い、LLMsの認知の盲点を直接補完しました;これらの準備が整った後、L3のAIエージェントは自然に前の二層の能力を統合し、AIが受動的な回答から能動的な実行へと変わり、タスクの計画、ツールの呼び出し、複雑なワークフローの処理ができるようになります。

見てください、このような階層は「能力の進化」です:L1が基礎を築き、L2が短所を補い、L3が統合を行います。各レイヤーは前のレイヤーの上に質的な飛躍を生み出し、ユーザーはAIがより賢く、より役立つようになったことを明確に感じることができます。

2)Cryptoの階層ロジックは、各層が前の層の問題にパッチを当てているが、不幸にも全く新しいより大きな問

- 報酬

- いいね

- コメント

- リポスト

- 共有

この1ヶ月間、汎AI分野のさまざまなトレンドを観察した結果、web2AIが中央集権型から>分散型へ、web3AIが概念実証から>実用性へと変化するという、非常に興味深い進化ロジックが見つかりました。 両者の収束は加速しています。

1)まずはweb2AIの発展動向を見てみましょう。AppleのローカルインテリジェンスやさまざまなオフラインAIモデルの普及は、AIモデルがより軽く、より便利になっていることを反映しています。これは、AIの媒体がもはや大規模なクラウドサービスセンターに限られず、スマートフォン、エッジデバイス、さらにはIoT端末に展開できることを示しています。

問題が発生しました。AIのプラットフォームが高度に分散化された場合、これらの分散して運用されるAIインスタンス間でデータの一貫性と意思決定の信頼性をどのように確保しますか?

ここには一つの需要ロジックがあります:技術の進歩(モデルの軽量化)→ デプロイ方法の変更(分散型キャリア)→ 新たな需要の発生(分散型検証)。

2)次に、web3AIの進化の道筋を見てみましょう。初期のAIエージェントプロジェクトは主にMEME属性に基づいていましたが、最近の間に市場は単なるローンチパッドの投機から、より基盤的なAI layer1インフラの体系的な構築へと移行しました。

ここにまた徐々に明らかになってきた供給ロジックがあります:M

原文表示1)まずはweb2AIの発展動向を見てみましょう。AppleのローカルインテリジェンスやさまざまなオフラインAIモデルの普及は、AIモデルがより軽く、より便利になっていることを反映しています。これは、AIの媒体がもはや大規模なクラウドサービスセンターに限られず、スマートフォン、エッジデバイス、さらにはIoT端末に展開できることを示しています。

問題が発生しました。AIのプラットフォームが高度に分散化された場合、これらの分散して運用されるAIインスタンス間でデータの一貫性と意思決定の信頼性をどのように確保しますか?

ここには一つの需要ロジックがあります:技術の進歩(モデルの軽量化)→ デプロイ方法の変更(分散型キャリア)→ 新たな需要の発生(分散型検証)。

2)次に、web3AIの進化の道筋を見てみましょう。初期のAIエージェントプロジェクトは主にMEME属性に基づいていましたが、最近の間に市場は単なるローンチパッドの投機から、より基盤的なAI layer1インフラの体系的な構築へと移行しました。

ここにまた徐々に明らかになってきた供給ロジックがあります:M

- 報酬

- いいね

- コメント

- リポスト

- 共有

従来のKOL提唱よりも恐ろしいのは、調教されたAIエージェントが直接取引の最前線に殺到することです。もはや「情報の差」のゲームではなく、「実行力」の圧倒的な代差です。

伝統的なKOLがどんなに優れていても、目視での監視や手動での発注に依存せざるを得ません。機会を見つけてから取引を完了するまでの間には、ネットワークの遅延、手の速さの限界、そして決定の不確実性が存在します;

しかし、AIエージェントはこのプロセスをミリ秒単位に圧縮します——マルチチェーンの同期監視、アルゴリズムによるアービトラージウィンドウの認識、自動化された取引の実行、全体のプロセスがシームレスに接続されています。

そう、AIエージェントが従来のKOLを取って代わるのは時間の問題ですか?

この時間ウィンドウは急速に開いていますが、まだ完全には整っていません。技術的な基盤から見ると、TEE信頼できる実行環境、DeFi流動性インフラ、クロスチェーンプロトコルスタックはまだ探索と調整の段階にあります:

1、大部分AIエージェントはまだ「単点突破」段階にあり、真のマルチエージェント軍団戦闘モードはまだ構築中である;

2、web3業界では、プロトコル間で統一されたAPIと権限管理の標準化がまだ不足している;

3、規制の境界はまだ不明瞭で、誰もいつ一刀両断されるか分からないため、多くの資金提供者が慎重になっています;

4、オンチ

原文表示伝統的なKOLがどんなに優れていても、目視での監視や手動での発注に依存せざるを得ません。機会を見つけてから取引を完了するまでの間には、ネットワークの遅延、手の速さの限界、そして決定の不確実性が存在します;

しかし、AIエージェントはこのプロセスをミリ秒単位に圧縮します——マルチチェーンの同期監視、アルゴリズムによるアービトラージウィンドウの認識、自動化された取引の実行、全体のプロセスがシームレスに接続されています。

そう、AIエージェントが従来のKOLを取って代わるのは時間の問題ですか?

この時間ウィンドウは急速に開いていますが、まだ完全には整っていません。技術的な基盤から見ると、TEE信頼できる実行環境、DeFi流動性インフラ、クロスチェーンプロトコルスタックはまだ探索と調整の段階にあります:

1、大部分AIエージェントはまだ「単点突破」段階にあり、真のマルチエージェント軍団戦闘モードはまだ構築中である;

2、web3業界では、プロトコル間で統一されたAPIと権限管理の標準化がまだ不足している;

3、規制の境界はまだ不明瞭で、誰もいつ一刀両断されるか分からないため、多くの資金提供者が慎重になっています;

4、オンチ

- 報酬

- いいね

- コメント

- リポスト

- 共有

暗号化された江湖風雲レコード(1):2年目の5月30日に録音

序文:川や湖の夜の雨の中の光の10年

話せばこの暗号化江湖、自中本聡祖師開山立派以来、各路豪傑が次々と台頭し、門派が林立し、恩怨が絡み合って絶え間ない。今日、ここにこの江湖の中で一日之内に発生した種々の風雲変幻について語ろう、聞く者は誰もが拍手を称奇する。

1回目:新しい学校の台頭、InfoFiのドアはその力を示しています

その一方で、Liquidiumの庄主はビットコイン会議で豪語し、江湖に眠っている四十億両の白銀をすべて目覚めさせ、"クロスチェーン神功"を展開して死んだお金を生きたお金に変えると言った。江湖の人々はこれを聞いて、驚きの声を上げた。

二度目は、政府が動き出し、善と悪の両方が揺さぶられた

正午の時分、忽然として八百里の急報が届く:アメリカのSECが新しい規則を発表し、「ステーキングの心法」は裏技ではないとはっきり言った。この措置は甘露のように降り注ぎ、イーサリアムの弟子たちは歓声を上げ、皆がETFの法則が間もなく実現すると言っている。

さらにCLARITY法案が突然現れ、九天雷音のように、朝野を震撼させた。江湖の噂によれば、この法案は二つの党が共同で作成したもので、武林全体に明確な規則を定めることを目的としており、正義と邪悪の両方の道に従うべき法則が存在することになる。

遠くイタリアの支部では、現地の堂主

原文表示序文:川や湖の夜の雨の中の光の10年

話せばこの暗号化江湖、自中本聡祖師開山立派以来、各路豪傑が次々と台頭し、門派が林立し、恩怨が絡み合って絶え間ない。今日、ここにこの江湖の中で一日之内に発生した種々の風雲変幻について語ろう、聞く者は誰もが拍手を称奇する。

1回目:新しい学校の台頭、InfoFiのドアはその力を示しています

その一方で、Liquidiumの庄主はビットコイン会議で豪語し、江湖に眠っている四十億両の白銀をすべて目覚めさせ、"クロスチェーン神功"を展開して死んだお金を生きたお金に変えると言った。江湖の人々はこれを聞いて、驚きの声を上げた。

二度目は、政府が動き出し、善と悪の両方が揺さぶられた

正午の時分、忽然として八百里の急報が届く:アメリカのSECが新しい規則を発表し、「ステーキングの心法」は裏技ではないとはっきり言った。この措置は甘露のように降り注ぎ、イーサリアムの弟子たちは歓声を上げ、皆がETFの法則が間もなく実現すると言っている。

さらにCLARITY法案が突然現れ、九天雷音のように、朝野を震撼させた。江湖の噂によれば、この法案は二つの党が共同で作成したもので、武林全体に明確な規則を定めることを目的としており、正義と邪悪の両方の道に従うべき法則が存在することになる。

遠くイタリアの支部では、現地の堂主

- 報酬

- いいね

- コメント

- リポスト

- 共有

先ほど数人のプロと話をしたばかりで、皆が同じことについて議論しています...

"四年一个周期"というこの理論は、完全に時代遅れです!

もしあなたがまだ暴富を保持していて、「牛市で十倍百倍の寝ていて勝つチャンス」を幻想しているなら、市場に完全に見捨てられている可能性があります。なぜ?

賢いお金はすでに秘密を発見している:現在のCryptoは一つの戦略には適しておらず、4つの全く異なるプレイサイクルが同時に動いている🧵:

各プレイサイクルのリズム、プレイスタイル、稼ぎのロジックは全く異なります。

——ビットコインスーパーサイクル:個人投資家の退出、10年のスローベア市場が確定する可能性

伝統的な半減期の"シナリオ"?完全に無効化された!BTCは"投機対象"から"機関投資家の資産"へと進化した。ウォール街、上場企業、ETFの資金量と配置ロジックは、完全に個人投資家の"牛と熊の切り替え"のプレイスタイルとは異なる。

重要な変化はどこにあるのか?個人投資家の持ち分が大規模に放出されており、MicroStrategyを代表とする機関投資家が狂ったように市場に参入している。このような持ち分構造の根本的な再構築は、BTCの価格発見メカニズムとボラティリティの特性を再定義している。

個人投資家が直面しているのは何か?"時間コスト"と"機会コスト"の二重の圧力です。機関投資家はBTCの長期的な価値実

原文表示"四年一个周期"というこの理論は、完全に時代遅れです!

もしあなたがまだ暴富を保持していて、「牛市で十倍百倍の寝ていて勝つチャンス」を幻想しているなら、市場に完全に見捨てられている可能性があります。なぜ?

賢いお金はすでに秘密を発見している:現在のCryptoは一つの戦略には適しておらず、4つの全く異なるプレイサイクルが同時に動いている🧵:

各プレイサイクルのリズム、プレイスタイル、稼ぎのロジックは全く異なります。

——ビットコインスーパーサイクル:個人投資家の退出、10年のスローベア市場が確定する可能性

伝統的な半減期の"シナリオ"?完全に無効化された!BTCは"投機対象"から"機関投資家の資産"へと進化した。ウォール街、上場企業、ETFの資金量と配置ロジックは、完全に個人投資家の"牛と熊の切り替え"のプレイスタイルとは異なる。

重要な変化はどこにあるのか?個人投資家の持ち分が大規模に放出されており、MicroStrategyを代表とする機関投資家が狂ったように市場に参入している。このような持ち分構造の根本的な再構築は、BTCの価格発見メカニズムとボラティリティの特性を再定義している。

個人投資家が直面しているのは何か?"時間コスト"と"機会コスト"の二重の圧力です。機関投資家はBTCの長期的な価値実

- 報酬

- いいね

- コメント

- リポスト

- 共有

今回の攻撃が明らかにしたのは、典型的な整数オーバーフローの問題であり、具体的には型変換の過程におけるデータの切り捨てとして現れます。

技术细节拆解:

1)漏洞定位:问题出现在get_amount_by_liquidity函数的类型转换机制中,从u256到u64的强制转换导致高位数据丢失。

2)攻撃プロセス:

1、攻撃者はadd_liquidity関数を通じて非常に大きな流動性の数量パラメータを渡します;

2、システムはget_delta_b関数を呼び出して必要なBトークンの数量を計算します。

3、計算過程において、2つのu128型データを掛け算すると、理論的な結果はu256型であるべきです;

关键缺陷:函数返回时将u256结果强制转换为u64,导致高位128位数据被截断。

3)利用效果:原需要大量代币才能铸造的流动性额度,现在仅需极少量代币即可完成。 攻击者以极低価格获得巨人额流动性份额,随后通过销毁部分流动性实现资金池套利。

シンプルなアナロジー:8桁の数字しか表示できない電卓で10億×10億を計算するようなもので、20桁の計算結果は後ろの8桁しか表示できず、前の12桁は直接消えてしまいます。攻撃者はこの「計算精度の欠如」の脆弱性を利用しています。

Move语言在资源管理和类型安全方面确实具备显有优势,能够有效防范双重支付、资源泄露等底层安全问题。 但此次Cetus协议出现的是应

原文表示技术细节拆解:

1)漏洞定位:问题出现在get_amount_by_liquidity函数的类型转换机制中,从u256到u64的强制转换导致高位数据丢失。

2)攻撃プロセス:

1、攻撃者はadd_liquidity関数を通じて非常に大きな流動性の数量パラメータを渡します;

2、システムはget_delta_b関数を呼び出して必要なBトークンの数量を計算します。

3、計算過程において、2つのu128型データを掛け算すると、理論的な結果はu256型であるべきです;

关键缺陷:函数返回时将u256结果强制转换为u64,导致高位128位数据被截断。

3)利用效果:原需要大量代币才能铸造的流动性额度,现在仅需极少量代币即可完成。 攻击者以极低価格获得巨人额流动性份额,随后通过销毁部分流动性实现资金池套利。

シンプルなアナロジー:8桁の数字しか表示できない電卓で10億×10億を計算するようなもので、20桁の計算結果は後ろの8桁しか表示できず、前の12桁は直接消えてしまいます。攻撃者はこの「計算精度の欠如」の脆弱性を利用しています。

Move语言在资源管理和类型安全方面确实具备显有优势,能够有效防范双重支付、资源泄露等底层安全问题。 但此次Cetus协议出现的是应

- 報酬

- いいね

- コメント

- リポスト

- 共有